2020-06-19 23:01:57 sunmedia 4303

近年來,,隨著數(shù)據(jù)價(jià)值的突顯,,不法黑客逐漸瞄準(zhǔn)政府機(jī)構(gòu)和重要行業(yè)發(fā)起APT攻擊。此前,,騰訊智慧安全御見威脅情報(bào)中心曾曝光出持續(xù)針對(duì)高端商務(wù)人士,、重要人士實(shí)施精準(zhǔn)攻擊的APT組織——DarkHotel(黑店),。近期,該中心再次發(fā)現(xiàn)DarkHotel(黑店)APT組織針對(duì)東北亞相關(guān)人物或要害部門的APT攻擊,。目前,,盡管暫未發(fā)現(xiàn)該木馬在國內(nèi)活動(dòng),但騰訊電腦管家提醒廣大用戶和相關(guān)機(jī)構(gòu),,仍需做好網(wǎng)絡(luò)安全相關(guān)防御工作,。

據(jù)了解,DarkHotel(黑店)APT組織的攻擊目標(biāo)是入住高端酒店的商務(wù)人士或有關(guān)部門重要人士,,攻擊入口是酒店WiFi網(wǎng)絡(luò),,當(dāng)目標(biāo)用戶接入酒店WiFi時(shí)便會(huì)遭遇攻擊。該組織技術(shù)實(shí)力深厚,,曾在多次攻擊行動(dòng)中使用0day進(jìn)行攻擊,,比如今年新曝光的CVE20188174、CVE20188373等,。騰訊智慧安全御見威脅情報(bào)中心對(duì)其SYSCON/SANNY后門程序進(jìn)行長期跟蹤后發(fā)現(xiàn),,該后門一直以來使用FTP協(xié)議進(jìn)行C&C通信,并且有很強(qiáng)的躲避技術(shù)和繞UAC技術(shù),,而最新版本的后門采用了多階段執(zhí)行,、云控、繞最新UAC等技術(shù),,使得攻擊更加隱蔽和難以發(fā)現(xiàn),。

分析顯示,,在新的攻擊活動(dòng)中,該組織依然采用了最常見的魚叉攻擊方式,,攻擊的誘餌有兩個(gè),,均與東北亞問題相關(guān)。在攻擊載體的選擇上,,該組織選取傳統(tǒng)的Word文件,,通過在Word文檔中嵌入惡意宏代碼來實(shí)現(xiàn)攻擊。為了誘使用戶啟用宏,,特意將字體修改成非常淺的顏色導(dǎo)致用戶無法閱讀,,而用戶啟用宏以后才會(huì)顯示為方便閱讀的黑色。

與以往的攻擊相比,,本次攻擊的大部分代碼被放到云端,,在VBA腳本中只保留非常簡單的幾行代碼,云控化的安裝過程使得木馬的傳播和感染過程靈活可控,。同時(shí),,CAB壓縮包文件也被分為兩個(gè)存放在云端,由bat腳本判斷本地系統(tǒng)后按需進(jìn)行下載,。此外,,通過對(duì)比發(fā)現(xiàn),SYSCON后門與另一款針對(duì)東北亞重要人士攻擊的KONNI后門有著非常大的相同點(diǎn),,因此騰訊安全技術(shù)專家判斷,,這兩款后門,屬于一個(gè)攻擊組織,。

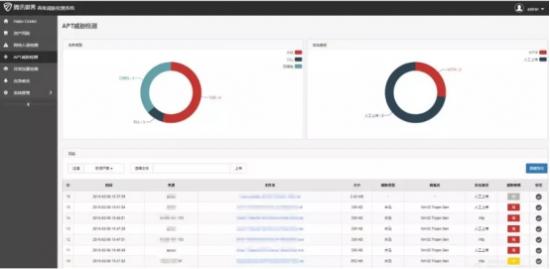

(騰訊智慧安全御界高級(jí)威脅檢測系統(tǒng))

對(duì)此,,騰訊電腦管家安全專家、騰訊安全反病毒實(shí)驗(yàn)室負(fù)責(zé)人馬勁松提醒廣大用戶,,建議用戶不要打開來源不明的郵件附件,,謹(jǐn)慎連接公用的WiFi網(wǎng)絡(luò)進(jìn)行軟件升級(jí)等操作,若必須連接公用WiFi網(wǎng)絡(luò),,盡量避免進(jìn)行可能泄露機(jī)密信息或隱私信息的操作,,如收發(fā)郵件,、IM通信,、銀行轉(zhuǎn)賬等;同時(shí)建議政府及企業(yè)用戶選擇使用騰訊智慧安全御界高級(jí)威脅檢測系統(tǒng),,通過“御界防APT郵件網(wǎng)關(guān)”,,解決惡意郵件的攻擊威脅,切實(shí)保護(hù)好企業(yè)自身的網(wǎng)絡(luò)安全,。